“Tôi không giao dịch! Phải có ai chịu trách nhiệm chứ?”

Theo bài báo đăng trên Channel News Asia, số tiền này là khoản tích cóp mà gia đình ông Sighn dành dụm để chi tiêu các khoản quan trọng: tiền học đại học cho con, tiền chữa bệnh cho người mẹ 81 tuổi, tiền trả góp cho căn nhà đang sinh sống, và cả tiền dưỡng già sau này.

Câu chuyện bắt đầu, khi vợ của ông Singh bắt gặp một quảng cáo trên Facebook bán trứng hữu cơ và nhấp vào nút “đặt hàng”, sau đó được chuyển đến cuộc trò chuyện WhatsApp với “người bán” có tên Jason. Hắn gửi một liên kết để tải ứng dụng thanh toán, yêu cầu ông bà Singh đặt cọc. Ông Singh đã cài ứng dụng trên điện thoại, và được dẫn đến trang thanh toán giống hệt trang chủ ngân hàng UOB. Ông Singh gõ thông tin đăng nhập và xác thực tài khoản, song màn hình chỉ hiện giao diện “đang loading”, và giao dịch bị trả lại với thông báo “Thất bại”. Sau nhiều lần nhập thông tin, ông Singh quyết định từ bỏ đơn hàng.

Nhưng chỉ một ngày sau, ông Singh nhận được điện thoại từ nhân viên dịch vụ khách hàng UOB, hỏi về hàng loạt giao dịch thẻ tín dụng mà ông đã sử dụng. Lo lắng, ông Singh kiểm tra tất cả ứng dụng ngân hàng UOB và DBS cài trên điện thoại, và kinh hoàng phát hiện ra, tất cả tiền tích cóp đã bay sạch. “Khi tôi nhìn thấy những số không ở cả 4 tài khoản của mình, tôi như thành một xác sống. Còn vợ tôi bị suy sụp”, ông cay đắng. Ông Singh không thể hiểu vì sao những kẻ lừa đảo lại có thể truy cập vào thông tin thẻ tín dụng và toàn bộ cả 4 tài khoản ngân hàng mở ở UOB và DBS. “Tôi không phải là người rút tiền và đưa cho kẻ lừa đảo… Tôi thậm chí còn không biết điều này đang xảy ra. Phải có ai chịu trách nhiệm chứ?”, ông đau khổ.

Với mã độc .APK, kẻ gian có thể chiếm quyền quản lý mọi app tài khoản trên điện thoại

Lực lượng Cảnh sát Singapore đã lập tức vào cuộc để điều tra vụ việc. Với trường hợp như ông bà Singh, khi đặt đơn hàng cùng kẻ lừa đảo, nạn nhân được chuyển đến nền tảng nhắn tin, nơi “người bán” hướng dẫn họ tải xuống và cài đặt tệp Android Package Kit (APK), một ứng dụng độc hại được tạo cho hệ điều hành Android, và giờ đã có biến thể cho cả nền tảng iOS.

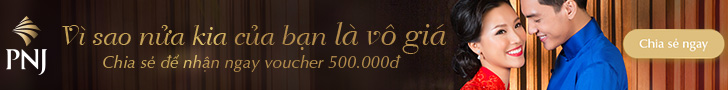

Với chiến dịch lừa đảo mới bị phát hiện, sau khi đã lừa được nạn nhân bấm vào link để tải app giả mạo, các đối tượng sẽ hướng dẫn nạn nhân cài app và cấp toàn bộ quyền cho ứng dụng

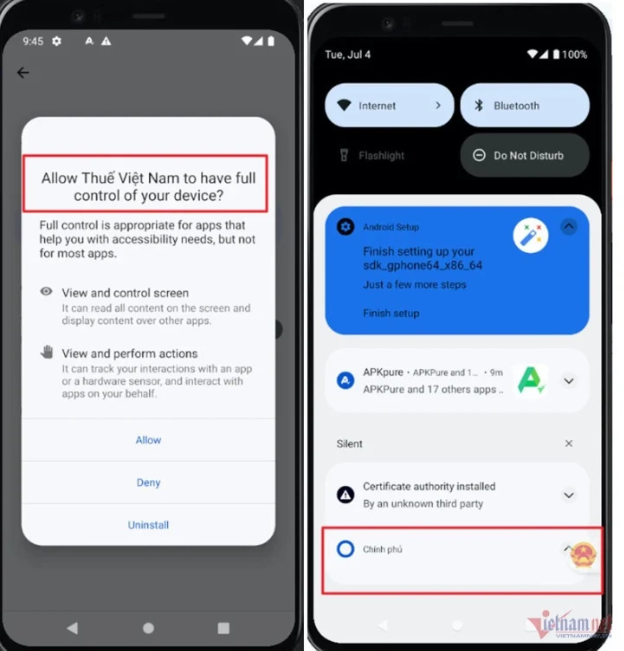

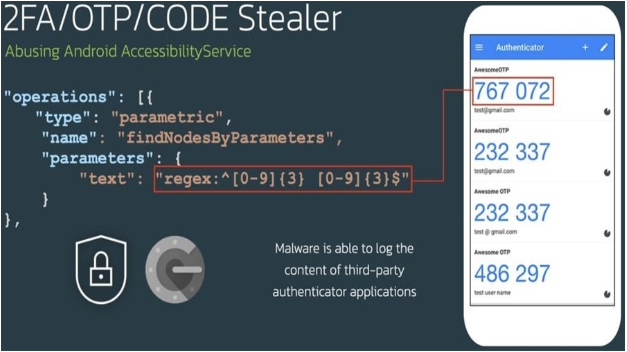

Khi điện thoại của nạn nhân bị nhiễm phần mềm độc hại, những kẻ lừa đảo sẽ chiếm quyền kiểm soát thiết bị điện thoại của nạn nhân, và chặn toàn bộ các thông báo của ngân hàng cũng như các cảnh báo virus. Thông tin đăng nhập internet banking của các tài khoản ngân hàng, và thậm chí toàn bộ các tài khoản giao dịch như chứng khoán cài trên thiết bị di động của nạn nhân, sẽ bị đánh cắp bởi chức năng keylogging của phần mềm độc hại. Những kẻ lừa đảo sau đó sẽ truy cập vào các tài khoản của nạn nhân và thực hiện các giao dịch, với đầy đủ các mã xác thực bảo mật đã đánh cắp từ nạn nhân.

Bất cứ điều gì bạn làm trên điện thoại nhiễm mã độc… đều bị hacker giám sát

Bất chấp việc các ngân hàng đã đưa ra các biện pháp bảo mật chuyên dụng để đối phó, nhưng sự phát triển không ngừng của công nghệ đã khiến cho các vụ lừa đảo ngày càng tinh vi và khó khắc phục. Các hacker thông qua phần mềm độc hại sẽ có các công cụ để truy cập trái phép vào các chi tiết bảo mật trên thiết bị di động của người dùng, bao gồm lấy cắp toàn bộ dữ liệu bảo mật xác thực của tất cả các tài khoản ngân hàng, hay chứng khoán… cài đặt trên điện thoại.

Mã độc đánh cắp Cookie trên điện thoại của nạn nhân

Những kẻ tấn công cài đặt mã độc có thể nghe lén hoặc trích xuất thông tin từ điện thoại. Ví dụ, keylogger sẽ giám sát những gì người dùng nhấn vào bàn phím của thiết bị, sau đó nó có thể trích xuất tên người dùng và mật khẩu, khi họ nhập vào ứng dụng tài khoản ngân hàng, hay ứng dụng tài khoản chứng khoán. Một số chương trình phần mềm độc hại cũng có thể chụp toàn bộ thao tác màn hình điện thoại của người dùng. “Vì vậy, bất cứ điều gì bạn đang làm trên điện thoại… đều bị kẻ lừa đảo nhìn thấy và giám sát, khi điện thoại của bạn bị nhiễm phần mềm độc hại”, chuyên gia công nghệ Verity Lim từ NUS Greyhats chia sẻ.

Khi này phần mềm độc hại đã bị cài vào điện thoại, nó sẽ làm cho thiết bị di động tiếp nhận song song quyền kiểm soát của người chủ thực sự và kẻ lừa đảo. Kẻ gian có thể có quyền truy cập điện thoại, reset điện thoại hệt như chủ thiết bị.

Cho đến nay, đa số các vụ lừa đảo phần mềm độc hại ở Singapore đều liên quan đến điện thoại Android. Điều khiến Android rủi ro hơn là bởi nó cho phép tải phụ, nghĩa là có thể cài đặt các ứng dụng của bên thứ ba – từ các cửa hàng ứng dụng bên ngoài Google Play, ông Willis Lim, giám đốc Trung tâm phân tích mối đe dọa mạng quốc gia của Cơ quan an ninh mạng Singapore (CSA), Singapore. Đây là một hệ sinh thái trái ngược với hệ sinh thái khép kín của của Apple, vốn khiến người dùng iOS chỉ có thể tải ứng dụng từ Apple Store. Để giữ an toàn cho người dùng, Google ra mắt hệ thống bảo vệ phần mềm độc hại Play Protect, giúp quét các ứng dụng tìm các virus độc hại trước khi chúng được tải xuống từ Play Store. Nhưng những kẻ lừa đảo lại lập tức biến đổi mã độc, để phá hàng rào bảo vệ của Play Protect. “Như chơi trò đuổi bắt, cho tới bây giờ, chưa có giải pháp nào thực sự hiệu quả để đối phó, dù chúng tôi luôn cố gắng hết sức để bảo vệ người dùng”, ông Lim Yihao tại công ty con an ninh mạng Mandiant Intelligence của Google cho biết.

Việt Nam trong Top 10 điểm nóng tội phạm mạng hàng đầu thế giới

Theo Hội đồng Công nghệ Toàn cầu, Việt Nam nằm trong số 10 điểm nóng tội phạm mạng hàng đầu thế giới. Đầu năm 2024, Group-IB, đã phải gióng lên hồi chuông cảnh báo không chỉ có người dùng điện thoại sử dụng nền tảng Android, mà người dùng iPhone tại Việt Nam đang bị tấn công bởi mã độc ăn cắp tài khoản ngân hàng, vơi mức độ nguy hiểm “chưa từng có tiền lệ”.

Theo ông Đức Anh, chuyên gia từ Group-IB, trước đây, GoldDigger là một mã độc chỉ lạm dụng tính năng Accessibility Service trên nền tảng Android. Hiện nay, nó đã có biến thể nguy hiểm hơn, tấn công trên cả nền tảng iOS để thu thập và lọc thông tin cá nhân từ nạn nhân, cũng như dữ liệu sinh trắc học. Từ các dữ liệu này, tin tặc sử dụng công cụ AI để tạo ra deepfake bằng cách thay thế khuôn mặt của chúng bằng khuôn mặt của nạn nhân, nhằm để truy cập trái phép vào tài khoản ngân hàng của nạn nhân, hoặc dữ liệu khác được bảo vệ bằng nhận dạng khuôn mặt. Đây có thể là mã độc đầu tiên nhắm vào nền tảng có độ bảo mật cao iOS, với khả năng đánh cắp dữ liệu dạng nhận dạng khuôn mặt, giấy tờ tùy thân, thậm chí cả tin nhắn SMS.

Ông Văn Anh Tuấn, Giám đốc Cao cấp An ninh thông tin, Ngân hàng Techcombank, cho biết: “Hiện nhiều website giả mạo đang phát tán mã độc dưới dạng tập tin cài đặt .apk, với những tên gọi khác nhau như Thuế Việt Nam, Tổng Cục Thuế, Dịch vụ công … Đối tượng lừa đảo sẽ lừa người dùng để cấp quyền Accessibility cho ứng dụng giả mạo. Sau khi được cấp quyền, ứng dụng giả mạo có thể nằm vùng như một gián điệp, toàn quyền điều khiển điện thoại khách hàng, thu thập thông tin, nhắn tin gọi/nghe điện thoại, điều khiển các ứng dụng ngân hàng, nhập tài khoản, mật khẩu, sau đó là mã Passcode/OTP để chuyển tiền từ chính chủ tài khoản hoặc mã OTP để huỷ thiết bị của khách hàng và đăng ký mới phần mềm mobile banking trên thiết bị của kẻ lừa đảo”.

“Chúng tôi đặc biệt khuyến cáo người dùng nên thực hiện những phương pháp khắc phục và phòng chống nguy cơ từ ứng dụng độc hại, như không nghe theo lời giả danh từ số điện thoại lạ, không điền thông tin nhạy cảm vào đường link lạ, không tải và cài đặt phần mềm lạ. Nếu đã cài, hãy lập tức ngắt kết nối internet (3G, 4G, wifi..), bật điện thoại sang chế độ bay và lập tức liên hệ với ngân hàng để khoá tài khoản tạm thời. Cùng với đó, nên cài đặt lại thiết bị (có thể tự cài hoặc đến các trung tâm bảo hành hoặc các cửa hàng điện thoại uy tín), sử dụng Google Play Protect để quét và dò tìm các phần mềm độc hại trên thiết bị Android” – ông cho hay.

Theo Tổ Quốc

https://nhipsongkinhte.toquoc.vn/mat-150000-usd-vi-cai-link-ma-doc-apk-dat-mua-60-qua-trung-huu-co-20240413103748952.htm